PHP从7.2升级到7.3(7.4)后需要注意的地方

1、数组不再支持大括号调用,必须使用中括号。 $array{0} 会报错:

Severity: 8192

Array and string offset access syntax with curly braces is deprecated

2、switch 中使用 continue 会出现警告:

Severity: Warning

"continue" targeting switch is equivalent to "break". Did you mean to use "continue 2"?

需要根据实际情况改为 break (仅退出switch) 或 continue 2 (退出for/foreach等)

好久不见-LJ

请输入查看密码:CSS3 3D旋转

.demo{

transform-style:preserve-3d;

perspective:300px;

}

.demo p{

transition:ease .5s;

}

.demo p:hover{

transform:rotateY(180deg);

}鼠标滑过时旋转

CSS3文本颜色渐变

.demo1{

color:#f35626;

background-image:-webkit-linear-gradient(92deg, #f35626, #feab3a);

-webkit-background-clip:text;

-webkit-text-fill-color:transparent;

-webkit-animation:hue 10s infinite linear;

}

@-webkit-keyframes hue {

from{

-webkit-filter:hue-rotate(0deg);

}

to{

-webkit-filter:hue-rotate(-360deg);

}

}

甲乙丙丁

@keyframes masked-animation {

0% {background-position:0 0;}

100% {background-position:-100% 0;}

}

.demo2{

background-image:-webkit-linear-gradient(left,#55ccd3,#584498,#55ccd3,#584498,#55ccd3);

-webkit-background-size:200% 100%;

-webkit-background-clip:text;

-webkit-text-fill-color:transparent;

-webkit-animation:masked-animation 2s linear infinite;

}

戊己庚申

mysql批量删除以某字符串开头的表

SELECT 'SET FOREIGN_KEY_CHECKS = 0;' UNION SELECT CONCAT( 'drop table ', table_name, ';' ) FROM information_schema.tables WHERE table_schema='数据库名' AND table_name LIKE '表前缀%' UNION SELECT 'SET FOREIGN_KEY_CHECKS = 1;'

复制生成的结果,执行之!

css中定义变量

1、定义全局变量

:root {

--borderColor: #ccc;

}

2、定义某元素下的变量

.look{

--borderColor: #ccc;

}

@media screen and (min-width: 1025px) {

:root {

--borderColor: #ccc;

}

}

使用:

.has-border-table > tr > td {

border-right: 1px solid var(--borderColor);

}

less中定义变量

定义:

@bg-color : #d9d9d9;

使用:

.has-border-table > tr > td {

border-right: 1px solid var(@bg-color);

}

sass中定义变量

定义:

$bg-color : #d9d9d9;

使用:

.has-border-table > tr > td {

border-right: 1px solid var($bg-color);

}

css3 video背景相关

设置视频背景透明

https://www.zhangxinxu.com/wordpress/2019/05/mp4-video-background-transparent/

https://www.zhangxinxu.com/wordpress/2015/05/css3-mix-blend-mode-background-blend-mode/

video {

mix-blend-mode: screen;

}

poster布满视频画面

video {

object-fit: cover;

}

可取值:fill、contain、cover

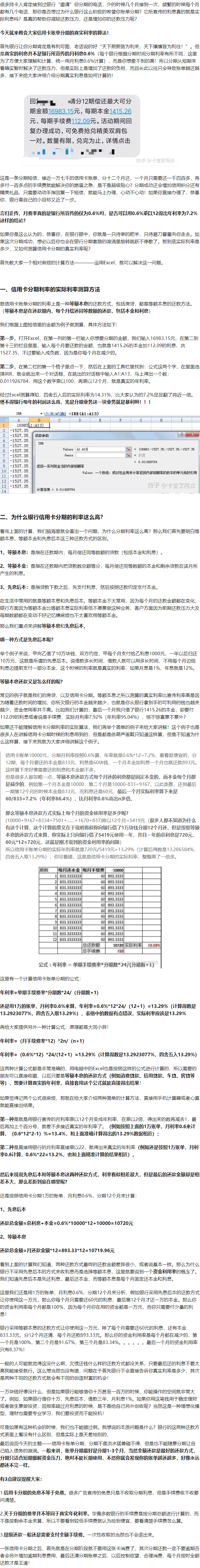

信用卡分期、等额本息实际利率计算方法

转自:https://zhuanlan.zhihu.com/p/261314467

月费率转年利率的计算方法:

年利率=(月手续费率*12)*2n/(n+1)

年利率=单期手续费率*分期数*24/(分期数+1)

简易算法(不精确)

第一种是就是用银行宣传的月利率乘以12个月变成年利率,再乘以2倍,得出来的数再减去1,最后再加上个百分号,就差不多接近真实的年利率了。(例如按照上面的1万账单,月利率0.6来计算,(0.6*12*2-1)%=13.4%,和上面准确计算得出的13.29%数据相近);

第二种是直接用银行的月利率直接乘以22,就得出来真实的年利率(例如还是按照1万账单,月利率0.6计算,0.6%*22=13.2%,也和上面精准计算的结果相近)。

ontenteditable 属性规定元素内容是否可编辑

ontenteditable 属性规定元素内容是否可编辑,是 HTML5 中的新属性。

示例如下:

这是一个可编辑的段落。

<p style="border:1px solid #999;" contenteditable="true" onblur="alert(this.innerText)"> 这是一个可编辑的段落。 </p>

JS设置:document.getElementById("myP").contentEditable = true;

获取状态 document.getElementById("myP").contentEditable;