PHP 用 TrueType 字体向图像写入文本

/**

用 TrueType 字体向图像写入文本

image 由图象创建函数(例如imagecreatetruecolor())返回的 GdImage 对象。

size 字体的尺寸,单位:点(磅)。

angle 角度制表示的角度,0 度为从左向右读的文本。较高数值表示逆时针旋转。例如 90 度表示从下向上读的文本。

x 由 x,y 所表示的坐标定义了第一个字符的基本点(大概是字符的左下角)。这和 imagestring() 不同,其中 x,y 定义了第一个字符的左上角。例如“top left”为 0, 0。

Y 坐标。它设定了字体基线的位置,不是字符的最底端。

color 颜色索引。使用负的颜色索引值具有关闭防锯齿的效果。见 imagecolorallocate()。

fontfile 想要使用的 TrueType 字体的路径。

imagettftext(

GdImage $image,

float $size,

float $angle,

int $x,

int $y,

int $color,

string $font_filename,

string $text,

array $options = []

): array|false

*/

// 创建图像

$im = imagecreatetruecolor(300,50);

// 创建一些颜色

$white = imagecolorallocate($im, 255, 255, 255);

$grey = imagecolorallocate($im, 128, 128, 128);

$black = imagecolorallocate($im, 0, 0, 0);

imagefill($im, 0,0, $white);

// 要绘制的文本

$text = '用 TrueType 字体向图像写入文本';

// 用自己的字体路径替换路径

$font = 'ttf字体文件路径';

// 给文本添加一些阴影

imagettftext($im, 20, 0, 11, 31, $grey, $font, $text);

// 添加文本

imagettftext($im, 20, 0, 10, 30, $black, $font, $text);

// 设置 content-type

header('Content-Type: image/png');

// 与 imagejpeg() 相比,使用 imagepng() 可产生更清晰的文本

imagepng($im);

imagedestroy($im);

网站文件名中带“#”的文件怎么访问或下载?

http://abc.com/read#me.txt

因为文件名中带 #,这种地址直接访问无法打开 read#me.txt文件。解决办法是把 # 换成 %23。

http://abc.com/read%23me.txt

所以通过在文件名中加 # 来防止文件被下载是不可靠的。

调查问卷系统的基本表结构

- **问卷表(surveys)**:存储问卷的基本信息。

```sql

CREATE TABLE surveys (

id INT AUTO_INCREMENT PRIMARY KEY,

title VARCHAR(255) NOT NULL,

description TEXT,

created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

```

- **问题表(questions)**:存储每个问卷的问题。

```sql

CREATE TABLE questions (

id INT AUTO_INCREMENT PRIMARY KEY,

survey_id INT NOT NULL,

question_text TEXT NOT NULL,

question_type ENUM('text', 'multiple_choice', 'single_choice') NOT NULL,

FOREIGN KEY (survey_id) REFERENCES surveys(id)

);

```

- **选项表(options)**:针对选择题,存储选项。

```sql

CREATE TABLE options (

id INT AUTO_INCREMENT PRIMARY KEY,

question_id INT NOT NULL,

option_text TEXT NOT NULL,

FOREIGN KEY (question_id) REFERENCES questions(id)

);

```

- **回答表(responses)**:存储用户的回答。

```sql

CREATE TABLE responses (

id INT AUTO_INCREMENT PRIMARY KEY,

survey_id INT NOT NULL,

user_id INT, -- 如果有用户系统

created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

FOREIGN KEY (survey_id) REFERENCES surveys(id)

);

```

- **回答详情表(response_details)**:存储每个回答的具体内容。

```sql

CREATE TABLE response_details (

id INT AUTO_INCREMENT PRIMARY KEY,

response_id INT NOT NULL,

question_id INT NOT NULL,

answer_text TEXT, -- 用于文本回答

option_id INT, -- 用于选择题回答

FOREIGN KEY (response_id) REFERENCES responses(id),

FOREIGN KEY (question_id) REFERENCES questions(id),

FOREIGN KEY (option_id) REFERENCES options(id)

);

```

### 2. **优点**

- **灵活性**:通过外键关联,支持动态添加问卷和问题。

- **可维护性**:表结构清晰,易于扩展和维护。

- **性能优化**:减少表数量,降低数据库管理复杂度。

### 3. **示例查询**

- **获取某个问卷的所有问题**:

```sql

SELECT * FROM questions WHERE survey_id = 1;

```

- **获取某个问卷的所有回答**:

```sql

SELECT * FROM responses WHERE survey_id = 1;

```

- **获取某个回答的详细信息**:

```sql

SELECT * FROM response_details WHERE response_id = 1;

```

### 4. **总结**

- **不建议为每个问卷单独建表**,应采用通用表结构,通过外键关联问卷、问题和回答。

- 这种设计更灵活、易于维护,且能有效减少数据库复杂度。

windows更新失败的处理办法

Windows 更新组件损坏:Windows 更新所需的某些文件可能已损坏或丢失。

系统文件损坏:系统文件可能已损坏,导致更新无法正常安装。

临时文件问题:Windows 更新过程中使用的临时文件可能存在问题。

防病毒软件干扰:某些防病毒软件可能会干扰 Windows 更新的安装过程。

解决方法

以下是一些可能的解决方法,您可以逐一尝试:

1. 运行 Windows 更新疑难解答

打开“设置” > “更新和安全” > “疑难解答”。

选择“Windows 更新”并运行疑难解答工具。

按照提示操作,查看是否能自动解决问题。

2. 清理 Windows 更新缓存

按 Win + R 键,输入 services.msc 并回车。

找到“Windows Update”服务,右键点击并选择“停止”。

打开文件资源管理器,导航到 C:\Windows\SoftwareDistribution 文件夹。

删除该文件夹中的所有内容。

返回服务管理器,重新启动“Windows Update”服务。

再次尝试安装更新。

3. 使用 DISM 工具修复系统映像

以管理员身份打开命令提示符。

输入以下命令并回车:

DISM,/Online,/Cleanup-Image,/RestoreHealth

等待命令执行完成,这可能需要一些时间。

完成后,重启计算机并再次尝试安装更新。

4. 使用 SFC 工具修复系统文件

以管理员身份打开命令提示符。

输入以下命令并回车:

sfc /scannow

等待扫描和修复过程完成。

完成后,重启计算机并再次尝试安装更新。

5. 手动下载并安装更新

访问 Microsoft Update Catalog。

搜索 KB5050182(示例,需要根据实际修改),找到适合您系统的更新包。

下载并手动安装更新。

6. 检查磁盘空间

确保系统驱动器(通常是 C:)有足够的可用空间来安装更新。

7. 禁用防病毒软件

暂时禁用防病毒软件,然后尝试安装更新。

如果更新成功安装,请记得重新启用防病毒软件。

8. 检查系统时间和日期

确保系统的日期和时间设置正确,不正确的日期和时间可能会导致更新失败。

如果以上方法都无法解决问题,建议联系 Microsoft 支持或查阅相关技术论坛以获取更多帮助。

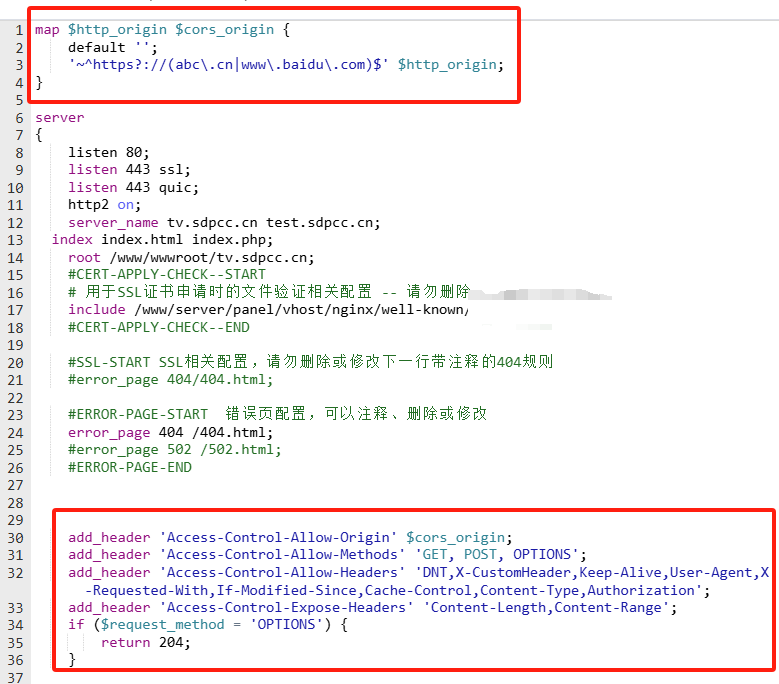

宝塔nginx设置允许多个站点跨域

map $http_origin $cors_origin {

default '';

'~^https?://(abc\.cn|www\.baidu\.com)$' $http_origin;

}

server

{

listen 80;

listen 443 ssl;

listen 443 quic;

http2 on;

server_name tv.sdpcc.cn test.sdpcc.cn;

index index.html index.php;

root /www/wwwroot/tv.sdpcc.cn;

#CERT-APPLY-CHECK--START

# 用于SSL证书申请时的文件验证相关配置 -- 请勿删除

include /www/server/panel/vhost/nginx/well-known/tv.sdpcc.cn.conf;

#CERT-APPLY-CHECK--END

#SSL-START SSL相关配置,请勿删除或修改下一行带注释的404规则

#error_page 404/404.html;

#ERROR-PAGE-START 错误页配置,可以注释、删除或修改

error_page 404 /404.html;

#error_page 502 /502.html;

#ERROR-PAGE-END

add_header 'Access-Control-Allow-Origin' $cors_origin;

add_header 'Access-Control-Allow-Methods' 'GET, POST, OPTIONS';

add_header 'Access-Control-Allow-Headers' 'DNT,X-CustomHeader,Keep-Alive,User-Agent,X-Requested-With,If-Modified-Since,Cache-Control,Content-Type,Authorization';

add_header 'Access-Control-Expose-Headers' 'Content-Length,Content-Range';

if ($request_method = 'OPTIONS') {

return 204;

}

#PHP-INFO-START PHP引用配置,可以注释或修改

include enable-php-74.conf;

#PHP-INFO-END

……………………

怎么判断是否在微信浏览器中打开

方法一:

<script src="https://res.wx.qq.com/open/js/jweixin-1.6.0.js"></script>

<script>

// 判断是否在微信中打开

if (typeof WeixinJSBridge === 'object' && typeof WeixinJSBridge.invoke === 'function') {

console.log('当前页面在微信中打开');

} else {

console.log('当前页面不在微信中打开');

}

方法二:

function is_weixn(){

var ua=navigator.userAgent.toLowerCase();

if(ua.match(/MicroMessenger/i)=="micromessenger"){

return true;

}else{

return false;

}

}

mysql-bin.000001 可以删除吗

不可以!!

mysql-bin.000001等这些文件不可以删除。

今天做dede网站数据库迁移过程中,发现有类似 mysql_bin.*** 的文件并且都是1GB这种很大的文件,不清楚能不能删除,之前我尝试删除之后,发现Mysql运行正常,就认为可以删除。但是今天重启了一下服务器后,发现MySQL死活无法启动了,就尝试把这些文件从回收站恢复(还好没有完全删除,留了一手)结果恢复这些删除的文件后,MySQL瞬间就启动了,再次尝试重启服务器后,MySQL就会自动启动了,所以结论是不能删!

当然还有一些文件是可以删除的,可以参考下面的方法:

MySQL的mysql-bin文件是二进制日志文件,它们记录了数据库的所有更改操作,包括数据修改、结构修改等。这些文件对于数据库的复制和恢复功能非常重要。尽管这些文件对于数据库的正常运行至关重要,但在某些情况下,可能需要清理这些文件以释放磁盘空间。以下是几种删除或清理mysql-bin文件的方法:

通过MySQL命令行工具删除:可以使用PURGE BINARY LOGS语句来删除指定的mysql-bin文件或删除指定日期之前的所有文件。这个命令提供了灵活的选项来管理二进制日志文件,确保只删除不再需要的文件,避免误删重要数据。

例如,要删除所有在指定日期之前的二进制日志文件,可以使用类似以下的SQL命令:

PURGE BINARY LOGS BEFORE '日期时间';

或者,要删除特定的mysql-bin文件,可以使用:

PURGE BINARY LOGS TO 'mysql-bin.文件名';

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/thomascjc1/article/details/139711155

HTML中直接用十进制、十六进制代码输出字符

十进制(中国):中国

十六进制(中国):中国

//js获取字符十进制unicode代码(最大65535) 'abc'.charCodeAt(0); //97 'a'.charCodeAt(); //97 '中'.charCodeAt(); //20013 //十进制unicode代码转字符 String.fromCharCode(97); //a //位于补充平面中的4字节的unicode字符,获取十进制unicode代码 '𝄞'.codePointAt(); //119070 '𝄞'.codePointAt().toString(16); //十六进制1d11e //4字节十进制unicode代码转字符 String.fromCodePoint(119070); //𝄞

阿里云跨地域跨账号数据盘恢复

要把A账号中北京地域ECS的数据库盘恢到B账号中香港地域的ECS

1、云服务器ECS》存储与快照》快照,创建快照

2、新快照,操作》复制快照,此时可以选择要复制到哪个地域

3、切换到香港地域,找到新复制的快照》操作》更多操作》共享快照,共享给B账号

4、登录B账号,进入资源管理》资源共享》共享给我的》接受A账号的共享申请

5、在B账号ECS》存储与快照》块存储》创建云盘》用快照创建云盘,创建云盘同时挂载到ECS,此时可以选择A账号共享的快照

跨地域跨账号数据盘恢得完成!