PHPQRCODE生成二维码

$data = 'i am qrcode';

$level = 'Q';// 纠错级别:L、M、Q、H

$size = 2;//元素尺寸

$margin = 5;//边距

$outfile = $path; //生成图片的路径,false直接输出到屏幕

$saveandprint = false;// true直接输出屏幕,false保存到文件中

$back_color = 0xFFFFFF;//白色底色

$fore_color = 0x000000;//黑色二维码色 若传参数要hexdec处理,如 $fore_color = str_replace('#','0x',$fore_color); $fore_color = hexdec('0xCCCCCC');

$QRcode = new QRcode();

//保存到文件

$QRcode->png($data, $outfile, $level, $size, $margin, false, $back_color, $fore_color);

//保存到文件并输出到屏幕

$QRcode->png($data, $outfile, $level, $size, $margin, true, $back_color, $fore_color);

//只输出到屏幕

$QRcode->png($data, false, $level, $size, $margin, false, $back_color, $fore_color);

imagecopy、imagecopymerge的区别

转自:https://www.jianshu.com/p/8023e25d9427

imagecopymerge 可以把不符合大小尺寸的图片压缩或拉伸成合适的水印大小,并对整个水印图片加透明度,但水印图片内部的透明度会被填充为默认黑色,例如带圆角的图片。

imagecopy 可以对原图素材裁剪,但不做压缩或填充。合成后保留png本身的透明度,例如圆角logo。

imagesavealpha 保存图像时是否保留完整的 alpha 通道信息(imagecopy不需要)

$img = imagecreatefromstring(file_get_contents($path));

imagealphablending($img, true);

imagesavealpha($img, true);

php采集、DOM操作

phpQuery

https://blog.csdn.net/summerxiachen/article/details/78681674

https://www.php.cn/faq/568108.html

http://code.google.com/p/phpquery/

http://phpquery-library.blogspot.com/

require_once './phpQuery.php';

phpQuery::newDocumentFile($url);

$title=pq('h1#activity-name')->text();

$author=pq("meta[name='author']")->attr('content');

$summary=pq("meta[name='description']")->attr('content');

$content=pq('div#js_content')->html();

QueryList 基于 phpQuery 实现

https://querylist.cc/

https://github.com/jae-jae/querylist

composer

https://www.phpcomposer.com/

composer中文文档

https://docs.phpcomposer.com/

php允许跨域设置

转自:https://www.yisu.com/zixun/604851.html

php设置允许跨域访问可以有三种方式,具体方法如下所示:

方式一:

header("Access-Control-Allow-Origin: *");//允许所有地址跨域请求

header("Access-Control-Allow-Origin: http://localhost:8080");//指定某个地址可以跨域请求,这里只能指定一个

方式三:如果要允许多个地址跨域请求可以这样写

$origin = ['http://localhost:8080','http://localhost:8081'];

$AllowOrigin = 'http://localhost:8080';

if(in_array($_SERVER["HTTP_ORIGIN"],$origin)) {

$AllowOrigin = $_SERVER["HTTP_ORIGIN"];

}

header("Access-Control-Allow-Origin: ".$AllowOrigin );

设置允许的请求方法,可以用*表示所有,header("Access-Control-Allow-Methods: POST");

如果允许请求携带cookie,此时 origin配置不能用 *,此时前端似乎也要做配置,让请求中携带cookieheader('Access-Control-Allow-Credentials:true');

设置允许跨域的请求头,通常会在请求头里面加登录验证信息,那么服务端需要指定允许那些请求头,这里不能用*,多个字段用逗号隔开。header('Access-Control-Allow-Headers:token');

PHP文件系统函数

- basename — 返回路径中的文件名部分

- chgrp — 改变文件所属的组

- chmod — 改变文件模式

- chown — 改变文件的所有者

- clearstatcache — 清除文件状态缓存

- copy — 拷贝文件

- delete — 参见 unlink 或 unset

- dirname — 返回路径中的目录部分

- disk_free_space — 返回目录中的可用空间

- disk_total_space — 返回一个目录的磁盘总大小

- diskfreespace — disk_free_space 的别名

- fclose — 关闭一个已打开的文件指针

- fdatasync — Synchronizes data (but not meta-data) to the file

- feof — 测试文件指针是否到了文件结束的位置

- fflush — 将缓冲内容输出到文件

- fgetc — 从文件指针中读取字符

- fgetcsv — 从文件指针中读入一行并解析 CSV 字段

- fgets — 从文件指针中读取一行

- fgetss — 从文件指针中读取一行并过滤掉 HTML 标记

- file_exists — 检查文件或目录是否存在

- file_get_contents — 将整个文件读入一个字符串

- file_put_contents — 将一个字符串写入文件

- file — 把整个文件读入一个数组中

- fileatime — 取得文件的上次访问时间

- filectime — 取得文件的 inode 修改时间

- filegroup — 取得文件的组

- fileinode — 取得文件的 inode

- filemtime — 取得文件修改时间

- fileowner — 取得文件的所有者

- fileperms — 取得文件的权限

- filesize — 取得文件大小

- filetype — 取得文件类型

- flock — 轻便的咨询文件锁定

- fnmatch — 用模式匹配文件名

- fopen — 打开文件或者 URL

- fpassthru — 输出文件指针处的所有剩余数据

- fputcsv — 将行格式化为 CSV 并写入文件指针

- fputs — fwrite 的别名

- fread — 读取文件(可安全用于二进制文件)

- fscanf — 从文件中格式化输入

- fseek — 在文件指针中定位

- fstat — 通过已打开的文件指针取得文件信息

- fsync — Synchronizes changes to the file (including meta-data)

- ftell — 返回文件指针读/写的位置

- ftruncate — 将文件截断到给定的长度

- fwrite — 写入文件(可安全用于二进制文件)

- glob — 寻找与模式匹配的文件路径

- is_dir — 判断给定文件名是否是一个目录

- is_executable — 判断给定文件名是否可执行

- is_file — 判断给定文件名是否为一个正常的文件

- is_link — 判断给定文件名是否为一个符号连接

- is_readable — 判断给定文件名是否可读

- is_uploaded_file — 判断文件是否是通过 HTTP POST 上传的

- is_writable — 判断给定的文件名是否可写

- is_writeable — is_writable 的别名

- lchgrp — 修改符号链接的所有组

- lchown — 修改符号链接的所有者

- link — 建立一个硬连接

- linkinfo — 获取一个连接的信息

- lstat — 给出一个文件或符号连接的信息

- mkdir — 新建目录

- move_uploaded_file — 将上传的文件移动到新位置

- parse_ini_file — 解析一个配置文件

- parse_ini_string — 解析配置字符串

- pathinfo — 返回文件路径的信息

- pclose — 关闭进程文件指针

- popen — 打开进程文件指针

- readfile — 输出文件

- readlink — 返回符号连接指向的目标

- realpath_cache_get — 获取真实目录缓存的详情

- realpath_cache_size — 获取真实路径缓冲区的大小

- realpath — 返回规范化的绝对路径名

- rename — 重命名一个文件或目录

- rewind — 倒回文件指针的位置

- rmdir — 删除目录

- set_file_buffer — stream_set_write_buffer 的别名

- stat — 给出文件的信息

- symlink — 建立符号连接

- tempnam — 建立一个具有唯一文件名的文件

- tmpfile — 建立一个临时文件

- touch — 设定文件的访问和修改时间

- umask — 改变当前的 umask

- unlink — 删除文件

PHP常用header状态

转自:https://www.cnblogs.com/limeng951/p/5634107.html

<?php

//200 正常状态

header('HTTP/1.1 200 OK');

// 301 永久重定向,记得在后面要加重定向地址 Location:$url

header('HTTP/1.1 301 Moved Permanently');

// 重定向,其实就是302 暂时重定向

header('Location: http://www.maiyoule.com/');

// 设置页面304 没有修改

header('HTTP/1.1 304 Not Modified');

// 显示登录框,

header('HTTP/1.1 401 Unauthorized');

header('WWW-Authenticate: Basic realm="登录信息"');

echo '显示的信息!';

// 403 禁止访问

header('HTTP/1.1 403 Forbidden');

// 404 错误

header('HTTP/1.1 404 Not Found');

// 500 服务器错误

header('HTTP/1.1 500 Internal Server Error');

// 3秒后重定向指定地址(也就是刷新到新页面与 <meta http-equiv="refresh" content="10;http://www.jb51.net/ /> 相同)

header('Refresh: 3; url=http://www.jb51.net/');

echo '10后跳转到http://www.jb51.net';

// 重写 X-Powered-By 值

header('X-Powered-By: PHP/5.3.0');

header('X-Powered-By: Brain/0.6b');

//设置上下文语言

header('Content-language: en');

// 设置页面最后修改时间(多用于防缓存)

$time = time() - 60; //建议使用filetime函数来设置页面缓存时间

header('Last-Modified: '.gmdate('D, d M Y H:i:s', $time).' GMT');

// 设置内容长度

header('Content-Length: 39344');

// 设置头文件类型,可以用于流文件或者文件下载

header('Content-Type: application/octet-stream');

header('Content-Disposition: attachment; filename="example.zip"');

header('Content-Transfer-Encoding: binary');

readfile('example.zip');//读取文件到客户端

//禁用页面缓存

header('Cache-Control: no-cache, no-store, max-age=0, must-revalidate');

header('Expires: Mon, 26 Jul 1997 05:00:00 GMT');

header('Pragma: no-cache');

//设置页面头信息

header('Content-Type: text/html; charset=iso-8859-1');

header('Content-Type: text/html; charset=utf-8');

header('Content-Type: text/plain');

header('Content-Type: image/jpeg');

header('Content-Type: application/zip');

header('Content-Type: application/pdf');

header('Content-Type: audio/mpeg');

header('Content-Type: application/x-shockwave-flash');

//.... 至于Content-Type 的值 可以去查查 w3c 的文档库,那里很丰富

?>设置页面不缓存的方法

转自:https://www.php.cn/php-ask-454686.html

一般我们要查看网上的一个网页,那么当您第一次访问这个网页的时候,系统首先要将这个网页下载到您的本地计算机的一个临时文件夹中进行缓存,当在一定的时间内,您第二次、第三次来访问这个网页的时候,浏览器就直接从您的本地计算机的临时文件夹中读取这个文件显示,这样做的好处就是避免每次都要重新下载而占用大量的时间和网络资源,不得不说页面的缓存加快了网页的显示,当然也有它的坏处,例如当服务器上的网页己经更新,而本地显示的还是没有更新的网页,这样就不能及时的显示更新后的内容,在某些情况下,我们需要禁止浏览器缓存,以使我们每次看到的页面都是最新的页面(例如后台操作、大型网站的实时新闻页面),这时我们就要禁用浏览器缓存,下面分别说明了在四种不同的页面环境下来禁止网页缓存:

一、对于静态页(就是通过meta标签来设置):

<!--expires用于设定网页的过期时间,一旦过期就必须从服务器上重新加载.时间必须使用GMT格式--> <meta http-equiv="expires" content="Sunday 26 October 2008 01:00 GMT" />

或者通过pragma no-cache来设置,pragma出现在http-equiv属性中,使用content属性的no-cache值表示是否缓存网页(为了提高速度一些浏览器会缓存浏览者浏览过的页面,通过下面的定义,浏览器一般不会缓存页面,而且浏览器无法脱机浏览)。

二、对于ASP页面:

<% Response.Buffer=true Response.CacheControl="no-cache" '禁止代理服务器缓存本页面 Response.Expires=-1000 '让页面立即过期(这儿最好设置一个绝对值较大的负数) %>

三、对于JSP页面:

<%

if(request.getProtocol().compareTo("HTTP/1.0")==0){

response.setHeader("Pragma","no-cache");

}

if(request.getProtocol().compareTo("HTTP/1.1")==0){

response.setHeader("Cache-Control","no-cache");

}

response.setDateHeader("Expires",0);

%>四、对于PHP页面:

<?php

header('Cache-Control:no-cache,must-revalidate');

header('Pragma:no-cache');

?>强调说明:对于动态页面,缓存的代码必须放在任何HTML标签输出之前,否则将会出错。

解决阿里云虚拟主机(linux系统)不支持中文文件名的问题

网站根目录有如下文件:

通过浏览器访问时,问题如下图:

原因 linux 系统文件名都是utf-8编码,所以只需要把文件名改为utf-8格式即可:

1、通过utf-8编码的php上传时,文件名会自动变为utf-8格式,而且看起来像乱码,如下:

此时可直接通过浏览器访问下载。

2、中文.docx,使用ftp工具上传到服务器后,文件名还是gbk编码,虽然看起来正常,但是通过浏览器访问时却是 404 Not Found。

echo convert_encoding('中文.docx', 'utf-8', 'gbk'); //GBK转UTF-8

人工复制生成的字符,重命名服务器上的文件,即可通过浏览器访问中文名称的文件了。

这只是提供一种思路,而且问题都是在"本地为WINDOWS系统,服务器为LINUX系统"的情况下遇到的。

FileReader文件转base64并上传简单示例

FileReader手册 https://developer.mozilla.org/en-US/docs/Web/API/FileReader

html_html5增强的文件上传域_使用FileReader读取文件内容https://www.cnblogs.com/isXianYue/p/13196444.html

HTML

<input type="file" id="file">

<script>

$('#file').change(function(){

var This=$(this);

var reader=new FileReader();

reader.onload=function(){

$.post('/base64.php',{

base64:reader.result,

name:This.get(0).files[0]['name']

}, function(res){

alert(res);

},'text');

};

//console.log(This.get(0).files[0]);

reader.readAsDataURL(This.get(0).files[0]);

});

</script>

PHP

<?php $base64 = $_POST['base64']; $name = $_POST['name']; $file = substr($base64,strpos($base64,',')); $mime = substr(substr($base64, 0, strpos($base64,';')), 5); file_put_contents($name, base64_decode($file)); echo 'ok';

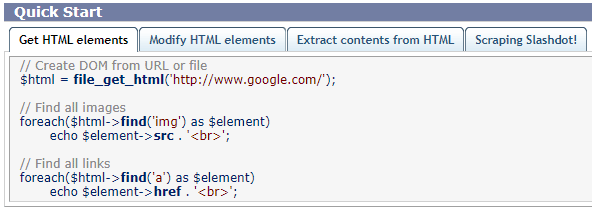

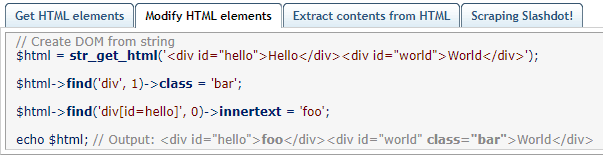

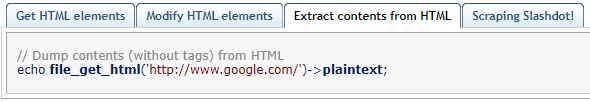

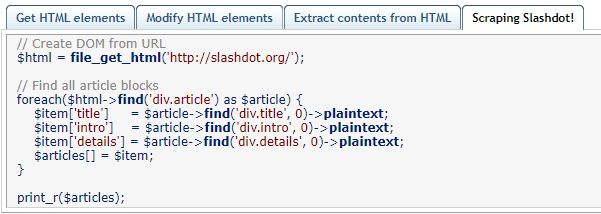

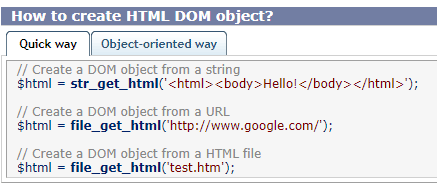

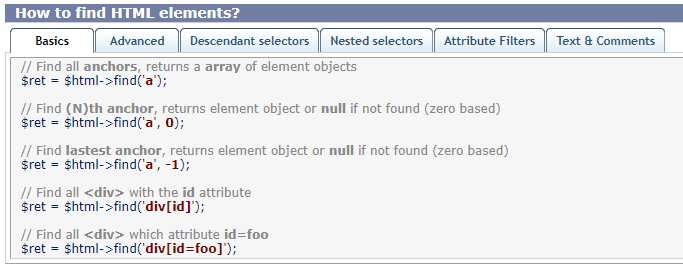

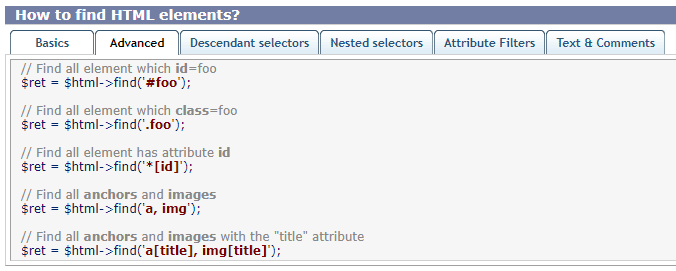

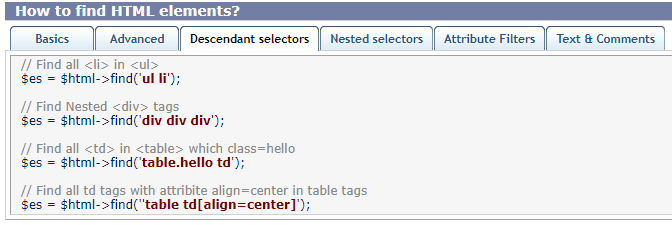

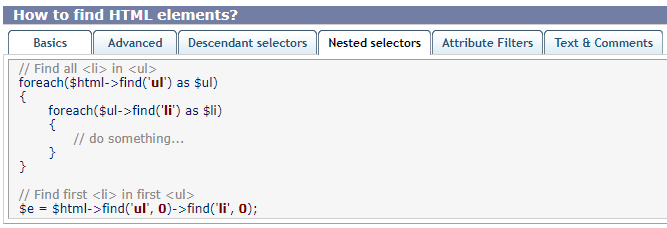

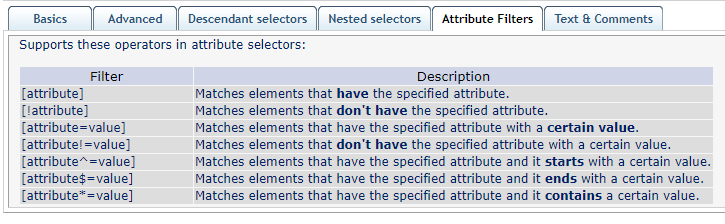

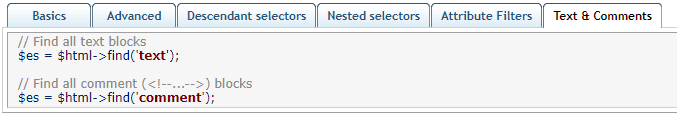

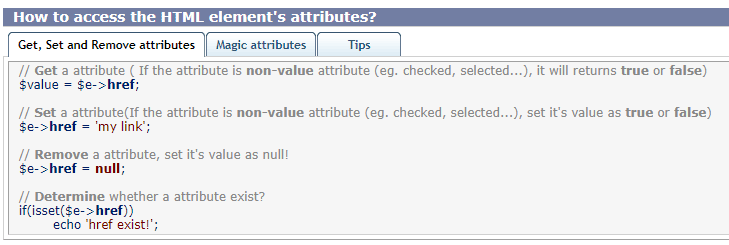

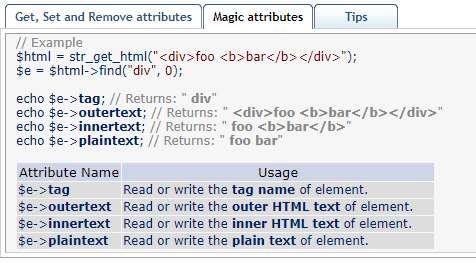

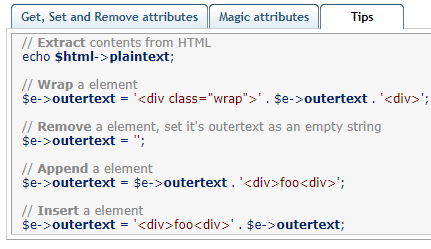

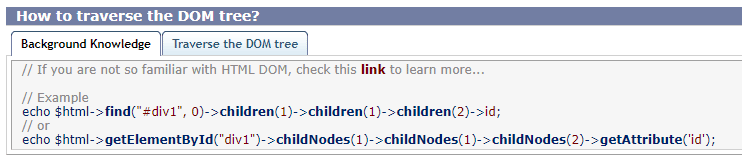

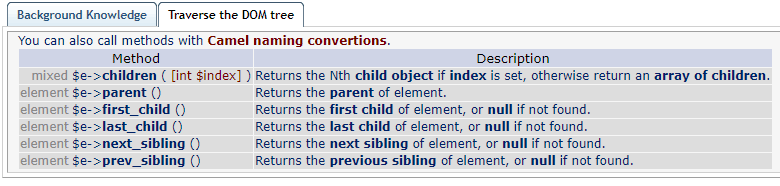

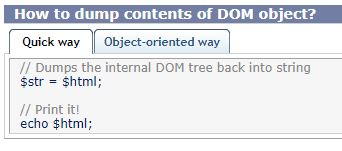

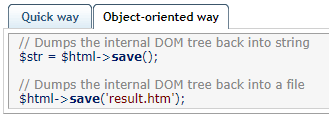

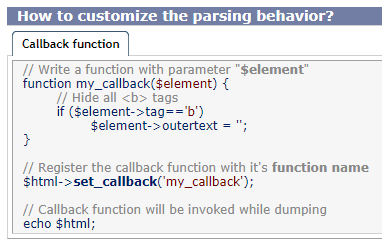

php解析html dom的类库 simple_html_dom

simple_html_dom可以像jQuery一样操作html dom。

下载:https://github.com/samacs/simple_html_dom

https://sourceforge.net/projects/simplehtmldom/files/

官方文档:https://simplehtmldom.sourceforge.io/manual.htm